Microsoft 365 Copilot: Sicherer Einsatz mit Zero Trust

Microsoft 365 Copilot vereint die fortschrittlichen Fähigkeiten großer Sprachmodelle (LLMs) mit den umfangreichen Daten aus Ihrem Microsoft 365 einschließlich Kalender, E-Mails, Chats, Dokumenten und Meetings. So finden die Möglichkeiten von KI ihren Weg in die Microsoft-365-Apps, um langfristig produktiver zu arbeiten. Diese Innovation öffnet die Tür zu neuen Varianten der Arbeitsweise, wobei jedoch die Sicherheitsfrage eine zentrale Rolle spielt: Wann ist der Einsatz von Microsoft 365 Copilot sicher?

Die Antwort auf diese Frage gibt die robuste Sicherheitsinfrastruktur von Microsoft 365: Der Einsatz von M365 Copilot gilt als sicher, sofern Microsoft 365 selbst sicher implementiert ist. Das Fundament für die Sicherheit des Copilots bilden die bestehenden Sicherheitsmechanismen und -richtlinien von M365. Dies bedeutet, dass alle etablierten Sicherheitsmaßnahmen, Richtlinien und Guidelines, die Microsoft 365 schützen, ebenso für Copilot-Anwendung gelten. Das grundlegende Konzept für ein sicheres M365 – und damit auch einen sicheren Copilot – ist das Zero Trust Security Framework.

Warum ist Zero Trust für Microsoft 365 Copilot so wichtig?

Der Microsoft 365 Copilot hat das Ziel, der virtuelle KI-Assistent einer Person zu sein. Dazu braucht der Copilot eine Wissensgrundlage, die auf den Nutzer zugeschnitten ist. Nur so sind individuelle und konkrete Antworten möglich. Für diesen Zweck "sieht" der Copilot all das, was der Nutzer auch sieht (Leserechte auf eine Information in M365).

Das bedeutet konkret, wenn der Nutzer in der Lage ist, eine Datei zu sehen (Excel, Word, PowerPoint, etc.), dann kann der Copilot die Inhalte dieser Dateien für die Erstellung seiner Antworten verwenden.

Dies wirft wichtige Fragen hinsichtlich des Least-Privilege-Prinzips und der Zugriffsrechteverwaltung auf. In einem Umfeld, in dem Mitarbeitende möglicherweise mehr Zugriffsrechte haben, als sie für ihre tägliche Arbeit benötigen, könnte Copilot unbeabsichtigt zu einem Risiko werden. Die Lösung für dieses Problem liegt in der Implementierung eines Zero-Trust-Sicherheitsmodells.

Der Copilot wird zur Gefahr für die Informationssicherheit, wenn Nutzer zu viele Rechte haben. Denn durch den M365 Copilot wird es eine Leichtigkeit, alle sichtbaren Informationen abzurufen. Wer den M365 Copilot (sicher) einsetzen will, muss daher die Prinzipien des Zero Trust Frameworks beachten.

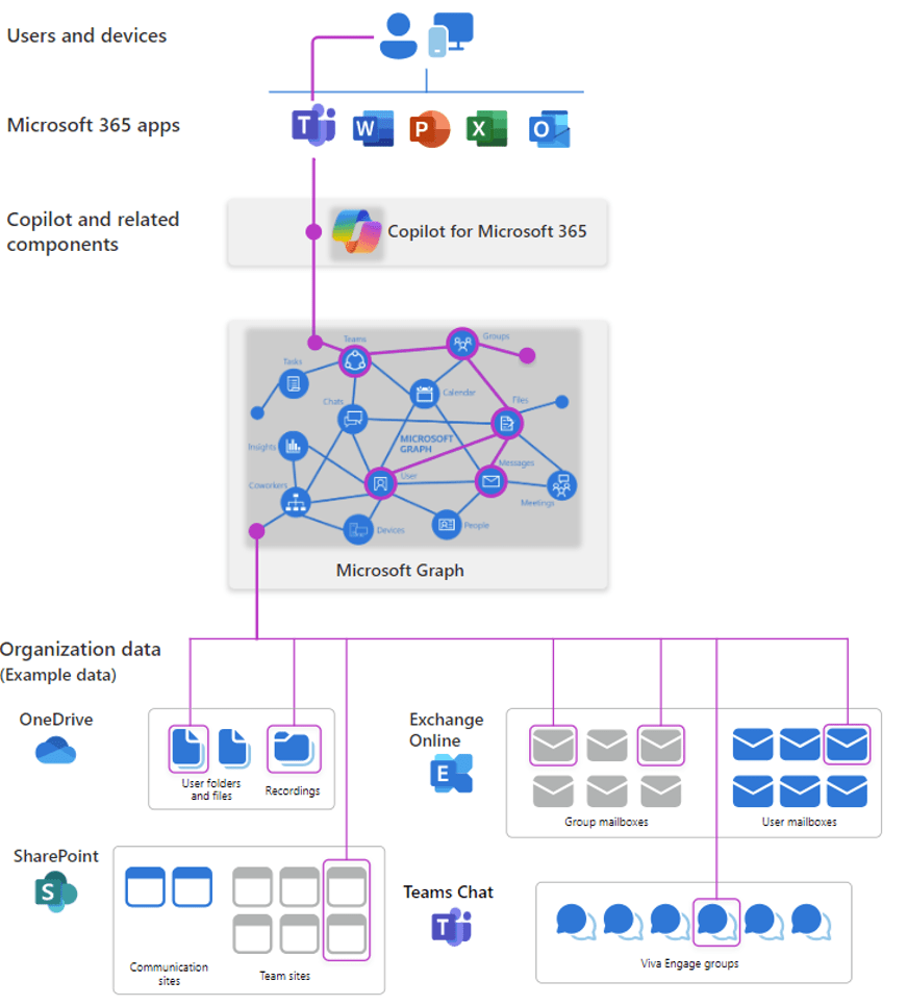

In der Erstellung der Antworten agiert der Copilot als Brücke zwischen dem Nutzer und seinen Daten sowie dem LLM. Der Nutzer agiert mit dem Copilot innerhalb einer M365-App (z. B. Teams). Bei einer Frage oder Aufforderung an den Copilot durchsucht dieser den Microsoft Graph des Nutzers, auf welchem sich alle Informationen befinden. So können auf dem Graph Dateien in OneDrive, Mails in Exchange, Inhalte von SharePoint-Seiten oder Nachrichten aus Teams-Chat gefunden werden.

Hat der Nutzer beispielsweise fälschlicherweise Zugang zu einer SharePoint-Seite, dann werden auch Informationen in den KI-Antworten verwendet, welche der Nutzer gar nicht kennen sollte. Hier liegt also kein Problem des Datenschutzes oder der IT-Security vor, sondern der Informationssicherheit.

Alle Prompts, Antworten von Copilot und genutzte Daten im Microsoft Graph werden nicht für das Training des von Copilot verwendeten LLM genutzt. Zudem verbleiben beim Microsoft 365 Copilot – nicht beim Microsoft Copilot! – alle Daten im eigenen Tenant.

Exkurs: Der Unterschied zwischen Informationssicherheit, Datenschutz und IT-Security

Informationssicherheit, Datenschutz und IT-Security sind drei Konzepte, die häufig in Zusammenhang gebracht werden, jedoch unterschiedliche Aspekte der Sicherheit in der digitalen Welt adressieren.

- Informationssicherheit umfasst den Schutz von Informationen vor unbefugtem Zugriff, Veränderung oder Verlust, unabhängig davon, ob diese Informationen in digitaler oder physischer Form vorliegen. Das Ziel der Informationssicherheit ist es, die Vertraulichkeit, Integrität und Verfügbarkeit von Informationen zu gewährleisten. Dies beinhaltet sowohl technische Maßnahmen wie Verschlüsselung und Firewalls als auch organisatorische wie Zugriffskontrollen und Sicherheitsrichtlinien. Informationssicherheit ist somit ein umfassender Begriff, der sowohl physische als auch digitale Sicherheitsaspekte einschließt.

- Datenschutz hingegen fokussiert sich auf den Schutz personenbezogener Daten vor Missbrauch und die Wahrung der Privatsphäre von Individuen. Im Zentrum des Datenschutzes steht das Recht der Einzelpersonen, selbst über die Verwendung und Verarbeitung ihrer persönlichen Informationen zu entscheiden. Datenschutzgesetze und -richtlinien, wie die europäische Datenschutz-Grundverordnung (DSGVO), legen fest, wie Organisationen personenbezogene Daten erheben, verarbeiten und speichern müssen. Dabei geht es nicht nur um den Schutz der Daten vor unbefugtem Zugriff, sondern auch um die Transparenz und Einhaltung von Grundsätzen wie Datenminimierung und Zweckbindung.

- IT-Security oder IT-Sicherheit ist enger gefasst als die Informationssicherheit und konzentriert sich spezifisch auf den Schutz von Informationstechnologien und -systemen vor Cyberangriffen, Datenlecks und anderen Sicherheitsbedrohungen. Dies umfasst den Schutz von Hardware, Software und Netzwerken sowie die Daten, die auf diesen Systemen gespeichert oder über sie übertragen werden. IT-Security beinhaltet technische Maßnahmen wie Antivirus-Software, Intrusion Detection Systeme und die Absicherung von Netzwerken, aber auch präventive Strategien zur Risikoerkennung und -minderung. Obwohl IT-Security unter den Schirm der Informationssicherheit fällt, liegt der Schwerpunkt hier auf der technischen Absicherung von IT-Systemen und der Abwehr von Cyber-Bedrohungen.

Das Zero Trust Security Framework: Denkweise & Prinzipien

Zu denken, man wird nicht angegriffen, ist fahrlässig!

Bei Zero Trust spricht man von einem Sicherheitsmodell, das auf die heutigen, neuartigen Bedingungen rund um die Informationstechnik, Digitalisierung und Technologien abgestimmt ist. Zero Trust kommt grundsätzlich vom Gedanken her, nichts und niemandem zu vertrauen und stets eine Verifizierung durchzuführen, bevor der Zugriff oder Zugang gewährt wird.

Nebst dem Bewusstsein, dass eine hundertprozentige Sicherheit im IT-Umfeld nie gewährleistet werden kann, versucht das Zero-Trust-Modell nicht nur ein Unternehmen oder eine Organisation bestmöglich zu schützen, sondern auch, mögliche Gefahren und Risiken frühzeitig zu identifizieren, Angriffe vorherzusehen und mögliche Auswirkungen zu minimieren. Zero Trust verfolgt daher diverse neue Prinzipien, die in traditionellen Sicherheitsmodellen nicht anzutreffen sind.

Das Zero Trust Security Framework verfolgt drei Grundsätze – explizite Verifizierung, Least-Privilege-Zugriff und die Annahme einer Sicherheitsverletzung. Diese drei Grundsätze bilden das Sicherheitsmodell und sollen durch ihre Ansätze und Prinzipien Unternehmen und Organisationen schützen. Doch was bedeuten sie konkret?

- Explizite Verifizierung: Hierbei geht es darum, Identitäten, Ressourcen und Daten regelmäßig und explizit auf ihre Richtigkeit zu verifizieren, bevor der Zugang gewährleistet wird. Dazu kann man beispielsweise Faktoren wie die Benutzeridentität, den Standort, den Gerätezustand, den Dienst oder die Workload verwenden.

- Least-Privilege-Zugriff: Konkret soll bei Zugriffen nur der minimale Berechtigungsspielraum gewährt werden. Das bedeutet beispielsweise, dass Administratoren nur die entsprechenden Rechte bereitgestellt werden, die sie auch im Rahmen ihrer Tätigkeiten benötigen und nicht mehr. Hierbei spielt auch der Just-in-Time-Zugriff eine Rolle. Das heißt, dass der Benutzer nicht nur den minimalen Zugriff haben soll, sondern auch nur für eine begrenzte Zeit, in der dieser Zugriff nötig ist.

- Annahme einer Sicherheitsverletzung: ist einer der wichtigsten Punkte, die das Zero-Trust-Sicherheitsmodell von traditionellen Modellen unterscheiden. Man kann Cyberangriffe nicht ausschließen. Deshalb ist es umso wichtiger, durch die Annahme von Sicherheitsverletzungen bereits Maßnahmen vorzudefinieren, die bei Eintritt entsprechend ausgeführt werden.

Für die Verwendung des Microsoft 365 Copilot ist der Least-Privilege-Zugriff entscheidend.

Die Umsetzung von Zero Trust in M365 für Microsoft Copilot

Um eine sichere IT-Umgebung nach den Zero-Trust-Prinzipien zu schaffen, sollten Organisationen eine Reihe von Schritten befolgen.

Schritt 0 ist das Beheben von grob fahrlässiger Schatten-IT, welche im Kontext von KI-Chatbots und Copilot sehr verbreitet ist. Dazu können alternative, öffentliche blockiert werden oder dem Copilot der Webzugriff verweigert werden. Darauf folgt das Bereitstellen oder Überprüfen des Informationsschutzes, wobei stets explizit verifiziert und nur die notwendigsten Zugriffsberechtigungen angewandt werden sollten. In Bezug auf den Microsoft 365 Copilot handelt es sich hier primär um AD-, SharePoint- oder Teamsgruppen. Im nächsten Schritt sind die Identitäts- und Zugriffsrichtlinien aufzustellen oder zu prüfen, auch hier mit expliziter Verifikation und Minimalberechtigungen.

Des Weiteren ist das Bereitstellen oder Überprüfen der Appschutz-Richtlinien wichtig, wobei das Prinzip des geringstmöglichen Zugriffs gilt und stets von einer potenziellen Sicherheitsverletzung ausgegangen werden sollte. Die Geräteverwaltung und der Schutz der Geräte müssen ebenfalls explizit überprüft werden.

Danach ist die Aufmerksamkeit auf die Bedrohungsschutzdienste zu richten, indem sie bereitgestellt oder überprüft werden, auch hier mit der Prämisse, dass Sicherheitsverletzungen auftreten können. Im vorletzten Schritt ist es entscheidend, die Sicherheit der Zusammenarbeit im Team zu gewährleisten, indem die Zusammenarbeit explizit verifiziert und die Berechtigungen minimiert werden.

Schließlich sollten Benutzerberechtigungen für den Datenzugriff gestaltet oder überprüft werden, wobei wiederum das Prinzip des geringstmöglichen Zugriffs zur Anwendung kommt. Zusätzlich können noch SharePoint-Ablagen oder einzelne Dateien mittels Sensitivity Labels vom Microsoft 365 Copilot ausgeschlossen werden.

Der wichtige Unterschied zwischen Microsoft Copilot und Microsoft 365 Copilot

Microsoft Copilot und Microsoft 365 Copilot adressieren unterschiedliche Nutzerkreise, was sich in verschiedenen Aspekten ihrer Anwendung widerspiegelt. Während Microsoft Copilot sich primär an Einzelpersonen richtet, die keine Datenschutzverpflichtungen haben, ist Microsoft 365 Copilot speziell für den Einsatz in Unternehmen konzipiert. Microsoft rät von der Verwendung des allgemeinen Copilots in einem Unternehmenskontext ab, hauptsächlich wegen Bedenken im Bereich des Datenschutzes und der fehlenden Integration in Microsoft 365. Diese Problematik greift Microsoft 365 Copilot auf und bietet eine Lösung, die technisch und in Bezug auf Datenschutzstandards auf Unternehmensanforderungen zugeschnitten ist.

Dies führt uns zum Preisgefüge der beiden Varianten. Microsoft Copilot ist für Privatpersonen kostenlos und verspricht eine benutzerfreundliche Erfahrung ohne versteckte Kosten, insbesondere bei der Nutzung über den Edge Browser und mit einem Microsoft-Konto. Trotz der Möglichkeit, sich auch mit einem Arbeitskonto anzumelden, bleiben Lizenzierung und Funktionen unverändert; lediglich der Datenschutz wird beeinflusst. Im Kontrast dazu verlangte der Microsoft 365 Copilot ursprünglich die Abnahme von mindestens 300 Lizenzen zu einem Preis von 30 $ pro Monat und Nutzer. Diese Anforderung wurde jedoch aufgehoben, um es mehr Unternehmen zu ermöglichen, Zugang zu erhalten. Nun können auch einzelne Lizenzen mit einer Mindestlaufzeit von einem Jahr erworben werden. Allerdings ist die Nutzung des Microsoft 365 Copilots an vorausgehende Lizenzen von Microsoft 365 E3, E5, Business Standard oder Business Premium geknüpft.

Ein wesentlicher Aspekt, der den Mehrpreis des Microsoft 365 Copilots rechtfertigt, ist der umfassendere Datenschutz. Der Einsatz des allgemeinen Microsoft Copilots kann zu datenschutzrechtlichen Bedenken führen, da persönliche Daten genutzt werden, um das zugrundeliegende Sprachmodell zu trainieren und die Daten global ohne strikte Kontrollen verarbeitet werden. Im Gegensatz dazu bietet die Anmeldung mit einer Geschäftsmail und die damit verbundene Commercial Data Protection einen ersten Schritt zur Verbesserung des Datenschutzes, indem kein Training mit den Daten stattfindet und keine Speicherung der Daten erfolgt. Allerdings bleiben die Daten nicht ausschließlich im unternehmenseigenen Tenant. Es ist erst der Microsoft 365 Copilot, der mit der Enterprise Grade Data Protection einen adäquaten Datenschutzstandard für Unternehmen liefert, indem er die Datenspeicherung und -verarbeitung auf den eigenen Tenant beschränkt und ein Eyes-on durch Microsoft ausschließt.

Abschließend ist der Microsoft 365 Copilot tief in die Microsoft-365-App Business Suite eingebettet und unterstützt somit eine Vielzahl von geschäftlichen Anwendungen. Er hat Zugriff auf Daten, die der Nutzer lesen darf, und ist integriert in gängige Applikationen wie Teams, Outlook, Word, Excel und PowerPoint, was ihn zu einem wertvollen Tool für die Erstellung von Dokumenten, Brainstorming, Präsentationen und Datenanalysen macht. Im Gegensatz dazu bietet der kostenlose Copilot nur im Browser grundlegende Chatbot-Funktionen und ermöglicht die Generierung von Texten und Bildern, jedoch nicht die direkte Erstellung und Bearbeitung von Dokumenten in Microsoft 365-Anwendungen. Es sei gesagt, dass es eine kostenpflichtige Copilot-Pro-Lizenz gibt, welche nur $20 pro Monat kostet und auch eine Integration in M365 vorweist, allerdings beschränkt diese sich auf das private M365. Demnach bleibt der Konsens gleich: Relevanz für das Business hat der Microsoft 365 Copilot.

Zusammenfassung und Fazit

Der Microsoft 365 Copilot darf nicht mit dem Microsoft Copilot verwechselt werden. Relevanz und das größte Potenzial hat der Microsoft 365 Copilot. Die Grundlage für einen sicheren Einsatz von M365 Copilot ist ein sicheres M365 auf Basis des Zero Trust Security Frameworks. Hierbei sollte vor allem das Least-Privilege-Prinzip befolgt werden: Nutzer dürfen nur das sehen, was sie sehen müssen und nicht mehr.