Botnetze – Funktionsweise und Betrieb

Wie ist ein Botnetz aufgebaut? Wie wird ein Botnetz installiert? Und wie kann man sich vor Botnetzen allgemein, aber auch vor Hacking und vor Angriffen beispielsweise per DDoS schützen? Das zeigen die Autoren Eric Amberg und Daniel Schmid in diesem Artikel.

Ob in Form eines Webcrawlers, eines Social Bots oder als Absender einer Spam-Mail – mit Robotern, kurz Bots, hat eigentlich jeder, der sich im World Wide Web bewegt, bereits zu tun gehabt. Um sich noch effektiver durch das Netz zu bewegen, können die Bots ganze Netzwerke ausbilden. Im folgenden Artikel erklären die Autoren des neuen IT-Buches "Hacking", Eric Amberg und Daniel Schmid, wie Botnetzwerke funktionieren, wie diese aufgebaut und eingesetzt werden können und wie man sich als IT-ler gegen sie sowie DDoS-Angriffe verteidigen kann.

Zu den wichtigsten Underground-Infrastrukturen des Internets gehören die Botnetze. Sie ermöglichen Cyber-Kriminellen den Zugang zu Hunderten, Tausenden oder gar Millionen Computern gleichzeitig und bieten eine Vielzahl von Möglichkeiten. Angefangen von der Verteilung von Spam- und Phishing-Mails über Proxy-Funktionalität bis hin zu den hier behandelten Distributed-Denial-of-Service-Angriffen. Im Folgenden werfen wir einen Blick hinter die Kulissen und betrachten den Aufbau, die Funktionsweise und den Betrieb von Botnetzen mit dem Schwerpunkt auf DDoS-Angriffe.

Bots und deren Einsatzmöglichkeiten

Was ist eigentlich ein "Bot"? Zunächst ist der Name abgeleitet vom englischen Robot, dem Roboter. Bei einem Bot handelt es sich um ein Computerprogramm, das selbständig bestimmte Aufgaben abarbeiten kann, ohne dass es permanenter (menschlicher) Kontrolle und Interaktion bedarf. Bots werden für verschiedene Zwecke erstellt und müssen keineswegs bösartig sein. So sind z. B. die Webcrawler der Suchmaschinen, auch Searchbot genannt, Programme, die automatisch das World Wide Web durchsuchen und Webseiten analysieren. Dabei verfolgen sie die Hyperlinks und gelangen so zu weiteren Inhalten. Damit helfen sie den Suchmaschinen bei der Indexierung von Webseiten.

Auf der anderen Seite können Searchbots auch ganz gezielt nach speziellen Informationen suchen, wie z. B. E-Mail-Adressen. In sozialen Medien werden Social Bots genutzt, um Fake Accounts zu generieren, automatische Antworten zu schreiben und so weiter. Im Zusammenhang mit Botnetzen sind Bots oft eine in einem Trojaner enthaltene Payload. Diese kleinen Programme werden unbemerkt vom Trojaner installiert und sind teilweise sehr vielseitig. Je nach Anweisung können sie verschiedene Aufgaben durchführen. Hierzu zählen unter anderem:

Versand von Spam-Mails: Eine der klassischen Funktionen von Bots im Rahmen eines Botnetzes ist der massenhafte Versand unerwünschter Mails (Spam) oder auch Phishing-Mails.

DDoS-Angriffe: Viele Bots können DoS-Angriffe durchführen. Oftmals kann der Botnetz-Betreiber sogar auswählen, welche Art von DoS-Angriffen durchgeführt werden sollen, z. B. SYNFlood oder HTTP-Request-Flood. Da in einem Botnetz eine Vielzahl von Bots gesteuert werden kann, wird daraus ein Distributed-DoS-Angriff (DDoS). Dieser ist auch mit speziellen Varianten, wie unter anderem DRDoS, durchführbar.

Proxy-Server-Funktionalität: Hacker können mithilfe von Bots mit Proxy-Funktionalität ihre Anonymität wahren. Dabei können auch Angriffe über diese Zwischen-Hosts durchgeführt werden. Für das Opfer sieht es dann so aus, als würden sie von den Zwischen-Hosts angegriffen.

Datenspionage: Bots können natürlich auch (vertrauliche) Daten sammeln vom Host, auf dem sie installiert sind, bzw. Aktivitäten ausspionieren, als Keylogger oder Sniffer arbeiten und so weiter.

Klickbetrug: Das vielleicht lukrativste Geschäft für Botnetz-Betreiber ist der Klickbetrug (engl. Klick Fraud). Dabei leitet der Bot den lokalen Browser auf Links hinter bestimmten Werbebannern um. Aus Sicht des Online-Dienstleisters, der die Werbebanner platziert, sieht es so aus, als hätte ein Interessent auf die Werbung geklickt. Das bringt dem jeweiligen Werbepartner Geld, da pro Klick abgerechnet wird.

Bitcoin-Mining: Bots können die Rechenleistung ihres Wirts nutzen, um Bitcoins oder eine andere Kryptowährung zu produzieren.

Damit erschöpft sich die Funktionalität von Bots natürlich nicht, aber Sie sollten einen guten Einblick in die Vielseitigkeit der Einsatzmöglichkeiten von Bots bzw. Botnetzen erhalten haben. Schauen wir nun weiter hinter die Kulissen.

Aufbau eines Botnetzes

Botnetze sind heutzutage eine der lukrativsten illegalen Einnahmequellen im Internet. Längst haben sich professionelle hierarchische Organisationsstrukturen gebildet. Angefangen von den kriminellen Geldgebern und Drahtziehern im Hintergrund über die Manager der zentralen Management-Server (Command & Control-Server) und den Kampagnen-Managern bis hin zu den Resellern von gestohlenen Daten arbeiten diverse Cyberkriminelle in einer Botnetzorganisation zusammen. Es gibt profitorientierte Syndikate, politische Cyberorganisationen und Hacktivisten, alle können von Botnetzen profitieren.

Dabei wird eine ganze Reihe von Experten benötigt, um ein international erfolgreiches Botnetz aufzubauen und zu betreiben. Da sind Vulnerability-Analysten, Exploit-Entwickler, Tester und Projektmanager. C. G. J. Putmanund seine Kollegen an der Universität Twente in den Niederlanden haben sich mit dem Aufbau von Botnetzen beschäftigt und schätzen den personellen Aufwand auf mehrere Hundert Personen [1], wobei der Aufbau ungefähr zwei Jahre in Anspruch nimmt.

Die Rekrutierung der "Mitarbeiter" eines Botnets (auch als "Affiliates" bezeichnet) geschieht hauptsächlich über das Darknet. Hier bieten Experten ihre Dienstleistungen an und bleiben dabei weitgehend anonym.

Technisch erstellt der Botnetz-Betreiber, der auch als "Bot-Herder", also Bot-Hirte auf Deutsch, bezeichnet wird, Command & Control-Server (C&C-Server), meistens in Form von IRC-Servern. Das uralte Chat-System Internet Relay Chat (IRC) hat sich als optimale Form für die flexible und einfache Steuerung der Bots herauskristallisiert. IRC ist so konstruiert, dass IRC-Server flexibel miteinander verbunden werden können und damit Redundanz ermöglicht wird. Mittlerweile gibt es aber auch andere Formen der Steuerung, wie z. B. webbasierte Kommunikation oder P2P-Botnetze. Gerade HTTP-Botnetze erfreuen sich zunehmender Beliebtheit.

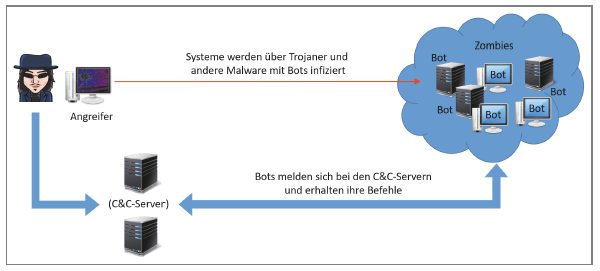

Haben die Affiliates ihre Zuarbeit getan und eine entsprechende Infrastruktur aus Malware, kompromittierten Webseiten und anderen Infektionsmöglichkeiten geschaffen, so beginnt die Verbreitung der Bots über Trojaner und ähnliche Malware. Die infizierten Computer werden auch als "Zombies" bezeichnet, da sie diesbezüglich willenlos sind.

Nach der Installation kontaktiert der Bot die C&C-Server über einen hierfür reservierten IRC-Channel und meldet sich betriebsbereit. Über vordefinierte Befehle oder IRC-Kommandos erhält der Bot von nun an seine Anweisungen. In der Regel sind auch Kommandos zum Wechseln der IRC-Server und -Channel im Befehlssatz enthalten, sodass der Bot-Herder reagieren kann, wenn einige Server entdeckt wurden. Darüber hinaus helfen die Bots in vielen Fällen auch bei der weiteren Verbreitung und versuchen, andere Systeme zu infizieren. Abb. 1 unten verdeutlicht den grundlegenden Prozess.

Waren die IP-Adressen der C&C-Server anfangs hartcodiert, sind die Botnetz-Betreiber mittlerweile dazu übergegangen, DNS-Namen für die Kontaktaufnahme zu hinterlegen. Dies ermöglicht einen flexiblen Wechsel der Server-Adressen, wenn die aktuellen Server aufgeflogen sind. Zudem können nahezu beliebig viele IP-Adressen für einen DNS-Namen festgelegt werden, sodass auch hier wieder die Redundanz steigt. Andersherum können diverse DNS-Namen auf ein und dieselbe IP-Adresse verweisen.

Im Endeffekt entsteht eine Underground-Infrastruktur, bei der der Angreifer über seine C&C-Server (auch als Handler bezeichnet) die Bots kontaktiert, die auf den Opfersystemen, auch als Zombies oder Secondary Victims bezeichnet, installiert sind, und entsprechende Kommandos sendet. Die Bots werden anschließend aktiv und greifen z. B. über eine DDoS-Attacke das primäre Ziel (PrimaryVictim) an.

Botnetze sind hochflexibel, leicht erweiterbar und aufgrund der Redundanzen und der schwer nachvollziehbaren Kommunikationsstruktur sehr schwer auszuheben. Es ist nachvollziehbar, dass Cyberkriminelle sehr viel Energie in den Neuaufbau und die Weiterentwicklung von Botnetzen investieren.

Wie gelangen Bots auf die Opfersysteme?

Bots sind ganz normale Malware. Dementsprechend gelten für Bots dieselben Regeln wie für andere Malware auch. Dies betrifft auch die Verbreitung (engl. Spreading). Wichtig ist, dass die Installation und der Betrieb von Bots möglichst unbemerkt erfolgen. Primär gibt es folgende Möglichkeiten der Infektion eines Opfer-Systems:

Installation via Trojaner: Dies ist der häufigste Fall. Der Benutzer installiert ein scheinbar harmloses Programm, das im Hintergrund einen Bot installiert. Dazu wird er mit vielen kreativen Ansätzen motiviert. Insbesondere die gefakte Warnung vor Malware oder ausstehende Sicherheitsupdates von Browsern und Ähnlichem entfalten eine einschlägige Wirkung und verführen viele Anwender dazu, das angebotene Programm zu installieren.

Exploits: Existiert eine dem Angreifer bekannte Sicherheitslücke im Betriebssystem oder einer Anwendungskomponente, wie z. B. dem Browser, so kann er über einen Exploit den Bot auf dem Opfer-System unbemerkt installieren.

Installation via E-Mail: Der Anwender wird über einen Link in einer E-Mail aufgefordert, die Software zu installieren. Gegebenenfalls wird hier auch nur ein Link auf eine infizierte Webseite bereitgestellt, die versucht, über verschiedene Sicherheitslücken im Browser einen Exploit auszuführen und damit den Bot zu platzieren. Das wird auch als "Drive-by-Infection" bezeichnet.

Manuelle Installation: Erhält der Angreifer nach einem Einbruch Zugang zum Opfersystem, so kann er einen Bot manuell installieren. Das ist insbesondere im Serverbereich gängig, da Server von Natur aus exponiert sind.

Automatische Verbreitung via Bots: Wie bereits dargelegt, sind Bots aus der Perspektive des Angreifers vielseitige Helferlein. Da liegt es nahe, die Bots auch zur Unterstützung für die Ausbreitung des Botnetzes einzusetzen. Daher beteiligen sich einige Bots bei der Suche nach weiteren infizierbaren Systemen und versuchen, via Exploits neue Bots zu platzieren.

Unter dem Strich ist es erschreckend, wie hoch der Prozentsatz an infizierten Systemen ist (siehe. Abschnitt "Verteidigung gegen Botnetze und DDoS-Angriffe"). Ein Großteil der Malware-Infektionen entfällt heutzutage auf die Installation von Bots.

Mobile Systeme und IoT

Haben Sie ein Smartphone? Wer nicht ...? Haben Sie ein Tablet? Eine Smartwatch? Die Liste ließe sich problemlos weiterführen und schnell landen wir im Internet of Things (IoT). All diese Systeme sind via TCP/IP an das Internet angeschlossen und basieren auf Betriebssystemen und Anwendungen. Und nun raten Sie mal! Natürlich lassen sich auch diese angepassten und integrierten (im Fachjargon als "embedded" bezeichneten) Software-Komponenten kompromittieren.

Im Oktober 2016 wurde der Botnet-Virus Mirai durch die bis dato größte DDoS-Attacke bekannt. Das Botnetz umfasste damals 500.000 IoT-Geräte weltweit. Betroffen von dem Angriff waren unter anderem Konzerne wie Amazon, Spotify oder Netflix.

In erster Linie sind insbesondere android-basierende Smartphones und Tablets gefährdet, sich Malware in Form von Bots einzufangen. Sowohl getarnt als harmlose App im Google Play Store als auch als Drive-by-Download gelangen Bots auf die betreffenden Geräte. Hier zeigt sich die Kehrseite der offenen Struktur von Android: Zwar lässt sich mit auf Android basierten Geräten viel mehr gestalten als mit Apples iPhones und iPads, aber diese Offenheit birgt eben auch Gefahren. Unter dem Strich ist ein infiziertes Smartphone oder an das Internet angeschlossenes Tablet nichts weiter als ein weiterer vollwertiger potenzieller Bot in einem Botnetz.

Botnetze in der Praxis

Wie bereits dargelegt, sind Botnetze in der Regel kein Produkt eines einzelnen Hackers, sondern einer mehr oder weniger professionellen Organisation. In vielen Fällen werden Botnetze nicht nur von den Eigentümern betrieben. Stattdessen werden die Bots an andere Cyber-Kriminelle vermietet, die dann ihre eigenen Zwecke verfolgen, z. B. einen DDoS-Angriff gegen ein unliebsames Ziel durchzuführen.

Natürlich finden sich derartige Angebote insbesondere im Darknet. Andererseits ist es fast unglaublich, wie offen auch im WWW entsprechende Angebote zu finden sind. Unter dem Suchbegriff "ddos stresser" findet sich z. B. zum Zeitpunkt, da diese Zeilen entstehen, gleich als erster Link bei Google eine professionell gestaltete Website, die verschiedene Angebote für DDoS-Angriffe – je nach Leistung preislich gestaffelt in Basic, Premium und Enterprise-Varianten bereitstellt.

Selbstverständlich sind, außer einer gültigen E-Mail-Adresse, keine personenbezogenen Daten erforderlich und die Bezahlung wird mehr oder weniger anonym via Bitcoins durchgeführt. Es werden keine näheren Angaben zu den technischen Hintergründen des Angriffs gemacht, aber wie die Abbildung oben zeigt, eine Bandbreite für den Angriff zugesichert.

Botnetze wie BredoLab, Mariposa oder Conficker verfügen bzw. verfügten über mehrere Millionen Bots. Der Spitzenreiter, BredoLab, wurde im Oktober 2010 abgeschaltet und umfasste 30.000.000 infizierte Systeme. In vielen einschlägigen Foren werden DDoS-Attacken angeboten. Je nach Umfang des jeweiligen Botnetzes reichen die Angebote von unter hundert Euro bis hin zu mehreren Tausend Euro.

Verteidigung gegen Botnetze und DDoS-Angriffe

Botnetze sind eine erhebliche Gefahr. Täglich finden im Internet unzählige, teilweise sehr umfangreiche DDoS-Angriffe statt. Die durch Botnetze verursachte Spam-Flut nimmt ebenfalls nicht ab. Die lukrative Einnahmequelle Klick-Betrug wird umfangreich genutzt, ebenso wie das Krypto-Mining.

Um sich über die Größenordnung klar zu werden, hier ein paar Zahlen: Der Verband der Internetwirtschaft ECO (electronic commerce) stellte 2014 fest, dass bei 220.000 untersuchten Systemen rund 92.000 infizierte Systeme vorhanden waren – das entspricht einer Infektionsrate von ca. 40 Prozent aller Computer in Deutschland! Das Bundesamt für Sicherheit in der Informationstechnik (BSI) schätzt eine Neuinfektion von bis zu 110.000 Systemen täglich, wie aus dem Bericht zur Lage der IT-Sicherheit in Deutschland 2019 hervorgeht [2]. Die Situation hat sich bis heute nicht gebessert. Diese Zahlen sind erschreckend und Grund genug, sich einmal seinen eigenen Computer sehr genau anzuschauen und auf Herz und Nieren zu prüfen.

Wehret den Anfängen

Eine Verteidigung gegen Botnetze und DDoS-Angriffe ist sehr schwierig und setzt an verschiedenen Stellen an. Wir müssen unterscheiden: Um den Aufbau eines Botnetzes zu erschweren, ist jeder einzelne Internet-Teilnehmer gefordert. Da ein Bot grundsätzlich eine Malware wie jede andere auch ist, greifen auch hier die üblichen Vorkehrungen gegen Malware, wie AV-Schutz, sichere Passwörter, gehärtete Systeme und Netzwerkkomponenten und so weiter, und vor allem eine Sensibilisierung der Mitarbeiter. Unternehmen sollten ihren ausgehenden Traffic beschränken und analysieren, um eine Infektion frühzeitig zu bemerken und entsprechende Maßnahmen ergreifen zu können. Beim typischen Privatanwender ist dies eher unrealistisch.

Botnetze ausheben

Ist das Botnetz erst etabliert, müssen andere Strategien verfolgt werden. Hier geht es primär darum, die C&C-Server ausfindig zu machen und abzuschalten. Die Bots auf den infizierten Systemen sind in der Regel harmlos, wenn sie keine Befehle erhalten. Andererseits besteht die Gefahr der Reaktivierung, wenn es den Botnetz-Betreibern gelingt, neue C&C-Server aufzustellen, mit denen sich die Bots wieder verbinden können. Hier gilt es also, alle Kontaktmöglichkeiten der Bots in Richtung Server zu unterbinden.

Es werden teilweise sehr große und konzertierte Anstrengungen von verschiedenen Institutionen unternommen, um Botnetze abzuschalten. Neben den Strafverfolgungsbehörden sind insbesondere auch einige große Internetunternehmen, wie z. B. Telekommunikationsanbieter, Software-Unternehmen wie Microsoft, sowie andere Institutionen, wie beispielsweise das Fraunhofer-Institut oder verschiedene Universitäten beteiligt.

Konkrete Verteidigung gegen DDoS-Angriffe

Einen DDoS-Angriff abzuwehren ist eine besondere Herausforderung. Volumetrische Angriffe können von einem Unternehmen allein kaum bewältigt werden, wenn der Angreifer mehr Bandbreite zur Verfügung hat als der Internetanschluss des Opfers. Grundsätzlich stehen zwei Ansätze zur Verfügung, um sich gegen DDoS-Angriffe zu verteidigen:

On-Premise

Hier wird eine dedizierte Appliance am Internetzugang des betreffenden Unternehmens installiert, die den Traffic filtert und durch intelligente Algorithmen zwischen DDoS-Traffic und regulärem Traffic unterscheidet. Dies kann entweder durch das Unternehmen selbst oder durch den Provider erfolgen. Während langsame und anwendungsorientierte DDoS-Angriffe damit teilweise effektiv bekämpft werden können, eignet sich dieser Ansatz nicht für volumetrische Angriffe.

In the Cloud

Hier kommen spezialisierte Dienstleister, wie z. B. Akamai oder Cloudflare, ins Spiel. Sie bieten auf verschiedenen Ebenen cloudbasierte Leistungen an, mit denen DDoS-Angriffe wirksam entschärft werden können. Zum einen ist es möglich, den Content einer Webpräsenz dezentral an verschiedenen Stellen, ggf. weltweit zu hosten und über Loadbalancing- oder andere Methoden bereitzustellen. Bei diesem Ansatz wirkt der Dienstleister als Content Delivery Provider und organisiert die Bereitstellung der Webpräsenz. Da heutige Webpräsenzen fast immer HTTPS-verschlüsselt sind, ist es allerdings notwendig, den Private Key seines Zertifikats dem Provider zur Verfügung zu stellen. Daher muss der Kunde weitreichendes Vertrauen in den Dienstleister haben.

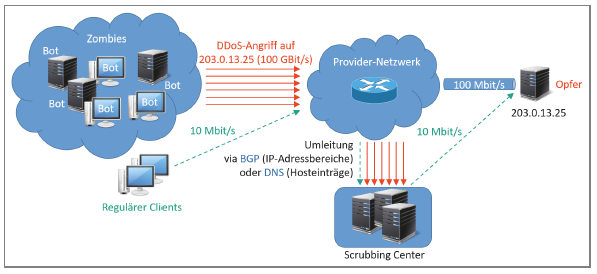

Zum anderen können DDoS-Angriffe über sogenannte Scrubbing Center des Providers entschärft werden. Ein Scrubbing Center besteht aus äußerst leistungsfähigen Serverfarmen mit sehr großer Bandbreite und filtert den Traffic im Sinne eines Reverse Proxys. Wird ein DDoS-Angriff bemerkt, so wird der Traffic via DNS oder BGP-Routing vom Unternehmensanschluss umgeleitet und geht auf das Scrubbing Center. Dieses filtert den DDoS-Traffic mit intelligenten Algorithmen heraus und sendet nur die regulären Anfragen an den Anschluss des Unternehmens weiter. Die Abb. 4 zeigt dieses Szenario in der Übersicht.

In dieser Form lassen sich auch umfangreiche, massive Angriffe abwehren. Der Nachteil ist hier allerdings, dass in der Regel manuelle Eingriffe notwendig sind und daher erst reagiert wird, wenn der DDoS-Angriff bereits begonnen hat. Damit erfolgt die Reaktion erst zeitverzögert. Dieser Prozess kann mit allen Vor- und Nachteilen auch automatisiert werden (sogenannte Always-on-Lösungen).

On-Premise- und Cloud-Lösungen können ggf. kombiniert werden. So gibt es von manchen Anbietern eine On-Premise-Inline-Appliance und zusätzlich eine Cloud-Protection, die dann eingreift, wenn die Inline Appliance zu versagen droht. Wichtig ist hier, dass ein Notfallplan existiert, der entsprechende Prozesse enthält, die im Falle eines Angriffs abgearbeitet werden können. Er muss die technischen und organisatorischen Handlungen umfassen, getestet und in das Business Continuity Management integriert werden.

Dieser Artikel ist ein Auszug aus dem Buch "Hacking" von Eric Amberg und Daniel Schmid. Die beiden Autoren haben bereits viele gemeinsame Projekte erfolgreich umgesetzt und sind die Gründer der Hacking-Akademie [3]. Amberg ist selbständiger Experte für IT-Netzwerke und -Sicherheit sowie zertifizierter Cisco-Trainer (CSI # 34318). Schmid ist bei einem großen Energiekonzern im Bereich Netzwerke und Security tätig.

- C.G.J. Putman, Abhishta, Lambert J.M. Nieuwenhuis: Business Model of a Botnet

- Bericht zur Lage der IT-Sicherheit in Deutschland 2019

- Hacking-Akademie